Itänaapuri tavoittelee Azure-kumppaniasi

Microsoft kertoi tällä viikolla havainneensa Nobelium-hakkeriryhmän pyrkivän murtautumaan pilven jälleenmyyjien järjestelmiin päästäkseen sitä kautta uimaan asiakasorganisaatioihin. Nobelium on liitetty aiemmissa analyyseissä Venäjän tiedustelupalveluun. Mitä ihmettä, ja mitä nyt pitäisi asiasta ajatella?

Microsoft herätteli jo omia Cloud Service Provider -jälleenmyyjäkumppaneitaan paimenviestillä ja ohjeistuksella, ja Devisioona on oman päänsä tarkastanut – sikäli kuin potentiaalista sofistikoitunutta hyökkäystä vastaan nyt voi koskaan kokea ”tarkastaneensa” asioita kattavasti. Tässä heti alkuun keskeiset linkit tiedonjanoisille. Loppukirjoituksessa on sitten enemmänkin pohdintaa siitä, miten tällaisiin uhkiin tulisi suhtautua, sekä joitain konkreettisia vinkkejä suojautumiseen.

- Microsoftin ensimmäinen blogipostaus 24.10.2021

- Kumppaniohjeistus (ja vähän neuvoja asiakkaillekin)

- Microsoftin Threat Intelligence Centerin yksityiskohtainen analyysi 25.10.2021

Iso Pelko, lähellä vai kaukana?

Nobeliumin tuoreimman tempauksen takia tuskin kannattaa Suomessa menettää uniaan. Suurella todennäköisyydellä rajan takana ei katsella palvelusi tietovarastoja kiiluvin silmin, mutta tapaus kannustaa jälleen tarkastelemaan tietoturvaan liittyviä riskejä kokonaisuutena: Luotanko oikeisiin tahoihin ja ratkaisuihin? Mitä riskejä haluan torjua milläkin tavalla ja millä hinnoilla? Kenen vastuulla tietoturvan rakentaminen oikeastaan on?

Ylivoimaisesti suurin osa Suomessa näkyvästi esiin nousevista tapauksista tuntuu aika triviaaleilta: puhutaan verkkopalveluiden selkeistä bugeista tai suorastaan puutteellisesta tietoturvakonfiguraatiosta – auki jätettyjä portteja, oletussalasanoja tai muita perusjuttuja. Toisaalta tämän kertaisessa hyökkäyksessä Nobeliumkin vaikuttaa käyvän uhriensa kimppuun perusmenetelmin: phishingiä, salasanojen arvausta ja vastaavia strategioita, ei mitään supersalaisia nollapäivähaavoittuvuuksia.

Hyökkääjien peruslajittelussa uhat jaetaan usein karkeasti kolmeen vakavuusluokkaan: harrastelijat, järjestäytynyt rikollisuus ja valtiotason toimijat. Vain harva tietotekniikkapäättäjä työstää vakavasti ajatuksiaan valtiotason uhkien varalta, ajatus kun tuntuu useimmiten melko kaukaiselta. Tietoturvaa voi rakentaa monilla tasoilla, ja kaikkein korkeimmat tasot ovat luonnollisesti myös kaikkein kalleimpia ja rajoittavimpia. Toisaalta perustason turvallisuudesta huolehtiminen auttaa paljon riippumatta siitä, onko ovien kolkuttelija Seppo Sipoosta vai Maria Moskovasta.

Viimeinen vuosi on kuitenkin jälleen osoittanut, että kattavan tietoturvamallin rakentaminen on erittäin vaikeaa. Hyvin suojautuneisiin organisaatioihinkin on hyökätty menestyksekkäästi mutkan kautta: vaikka oma turva olisi kunnossa, ovatko kaikki kumppanisi yhtä luotettuja? Onko keskustelua suojautumisfilosofiasta koskaan edes käyty?

Takaoven kautta sisään

Ns. supply chain -hyökkäykset tulivat monille tutuksi joulukuun 2020 massiivisesta Solarwinds-haavoittuvuudesta, kun sama Nobelium-porukka kävi USA:n hallinnon kimppuun mutkan kautta. Uhreiksi joutui nippu USA:n ministeriöitä ja parikymmentä korkean profiilin yritystä. Sisäänmenoreittinä oli joukko bugeja Microsoftilta ja VMwarelta – sekä uhrien käyttämä Solarwinds-yrityksen valvontatuote, johon päästiin upottamaan haittakoodia puutteellisesti suojatun DevOps-ympäristön kautta.

Nyt akuutissa hyökkäyksessä on saman tyyppinen lähestymistapa: Jos Nobelium pääsee murtautumaan yritykseen joka myy pankeille pilvipalvelua, tällä yrityksellä todennäköisesti on myös jonkinlaisia delegoituja hallintaoikeuksia asiakkaidensa järjestelmiin. Näiden kautta voi sitten päästä varsinaisiin hedelmiin käsiksi.

Kumppaneitaan on siis syytä tarkastella huolella, eikä ongelma rajoitu pelkästään Microsoftin CSP-kumppanien tapaisiin jälleenmyyjiin. Hallintaoikeuksia esimerkiksi Azure-, Microsoft 365- ja Dynamics-ympäristöihin annetaan monesti luottotoimittajille, ja hyvästä syystä – arjessa työn tuottavuus on kuitenkin tärkeää. Hyviä perustason vinkkejä on kuitenkin muutamia:

- Varmista, että kaikki ketjussasi ovat huolehtineet aivan tietoturvan perusteista – esimerkiksi monivaiheisesta tunnistautumista pelkkien salasanojen sijaan

- Tarkasta säännöllisesti, keillä on oikeudet mihinkin – onko jonnekin jäänyt roikkumaan käyttöoikeuksia jo passivoituneille partnereille tai maisemaa vaihtaneille konsulteille?

- Voisiko oikeuksia rajata? Harvan on pakko toimia Azuressakaan omistajaroolilla, ainakaan jatkuvasti. Suppeammat oikeudet rajaavat vahinkoja, ja harvinaisimmissa skenaarioissa pieni tuottavuusmenetyskin voi olla perusteltavissa.

- Ehkäpä käyttöoikeushallinnan seulaa voisi hieman tihentää ottamalla käyttöön esimerkiksi aikarajoitetut ylläpito-oikeudet: Jos Paulan pitääkin oikeasti päästä tuotantopalveluita ylläpitämään tunniksi joka kuunvaihteessa, miksi ne oikeudet ovat hänellä 365 päivänä vuodessa? Tutustu esimerkiksi Azure AD:n Privileged Identity Managementiin.

- Kannattaa pohtia myös Microsoftin laajempaa tietoturvatuotteiden kirjoa: Azure Sentinelin ja Azure Defenderin kaltaiset tuotteet täydentävät pilven oletustietoturvaa mukavasti.

Hankintaketjun haavoittuvuudet ovat sinunkin haavoittuvuuksiasi

Tällä kertaa Nobelium näyttää pyrkivän kohdeorganisaatioihin nimenomaan delegoitujen hallintaoikeuksien kautta. Se on yksi lähestymistapa, mutta hankintaketju – siis ne kaikki toimittajat ja sovellukset joita asiakas päätyy suoraan tai epäsuoraan käyttämään – voi vaikuttaa paljon salakähmäisemmin.

Entä jos joku onnistuu ujuttamaan takaoven laajasti käytettyyn avoimen lähdekoodin kirjastoon, joka ui versiopäivitysten myötä sinunkin ympäristöösi? Tai jospa hyökkääjä ujuttautuu sisään laitemyyjäorganisaatioon, joka toimittaa data platform -kumppanisi työasemat? Löytää haavoittuvuuden sovelluksesta, joka on keskeinen osa Azuren palveluita?

Kaikilla näillä uhkaskenaarioilla on kaikupohjansa todellisuudessa: GitHub Octoverse 2020 Security Reportin mukaan 17 % avoimen lähdekoodin sovellusten haavoittuvuuksista liittyi tahallisiin takaovien avauksiin tai vastaaviin toimenpiteisiin. Azuren syyskuinen OMIGOD-haavoittuvuus tarjosi hyökkäystien moniin Linux-virtuaalikoneisiin, ja taustalla oli avoimen lähdekoodin etähallintavälineen haavoittuvuus. Ja se organisaatioita pitkin kulkeminen? Oheinen kuva Microsoftin blogipostauksesta näyttää esimerkin siitä, mitä kaikkia reittejä Nobelium käytti päästäkseen erään pilvijälleenmyyjän järjestelmiin.

Hikoilu ja ahdistuminen ei auta, mutta vaikeaahan tämä on. Kun perusteet ovat kunnossa, mitä sitten? Tiukka verkko jatkuvia auditointeja ja vahvoja kontrollikäytäntöjä on tietysti yksi vastaus, mutta kovin raskas – eikä silläkään tiellä ole helppo saavuttaa varmuutta siitä, että nyt on tehty tarpeeksi. Laadukkaat, perusteelliset ja syyllistämättömät keskustelut omien yhteistyökumppanien kannalta ovat hyvä ensiaskel.

Jättiläisten hartioilla

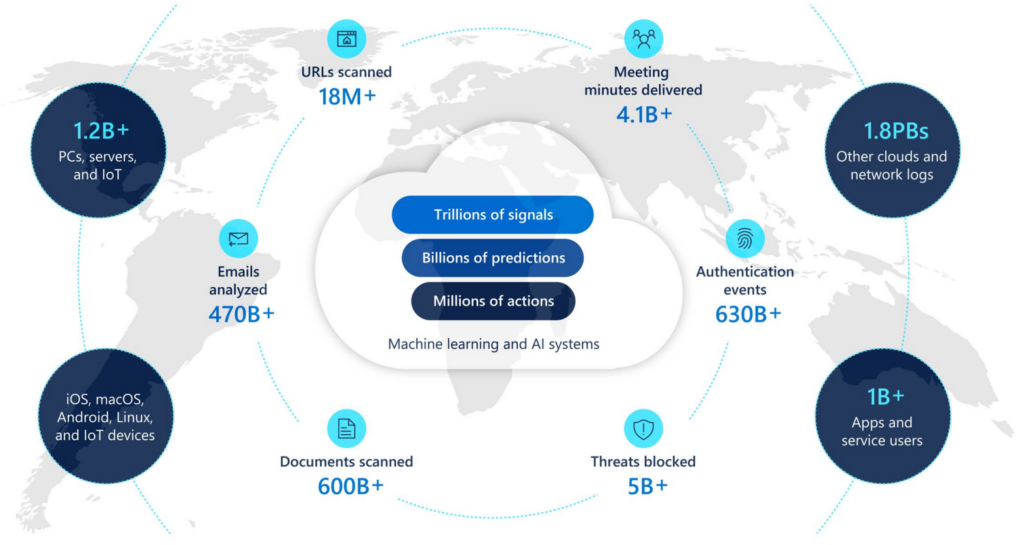

Vastuuta omasta turvasta ei tietenkään voi ulkoistaa. Monimutkaiset organisaatiorajoja ylittävät hyökkäysketjut ovat kuitenkin olleet hyvä esimerkki siitä, että tietoturvassa on käytännössä pakko hyödyntää ekosysteemiä laajemmin. Suurten infrastruktuuritoimijoiden keskitetyt kyberturvallisuusvalvomot tarjoavat näihin ongelmiin mielenkiintoisen organisaatiorajat ylittävät datavetoisen näkökulman, jota konkretisoi esimerkiksi Microsoftin digipuolustusraportti tilivuonna 2020 suoritetuista analyyseista:

Pätevimmänkin tietoturvataikurin on vaikea voittaa suuren datamäärän tuomaa näkemystä. Esimerkiksi tieto tästä nyt käsillä olevan Nobeliumin hyökkäyksestä syntyi nimenomaan siitä, että Microsoftilla oli kyky tunnistaa tällainen hiljainen ja kapeaan yritysjoukkoon kohdistuva hyökkäys ja tutkia sitä. Yksittäisessä yrityksessä tapahtuneen murron tunnistaminen tai yhdistäminen laajempaan toimintaan olisi voinut olla erittäin hidasta ja epävarmaa, ellei jonkun tehtävänä olisi nimenomaan ollut kokonaistilanteen tarkastelu.

Tässä mielessä Microsoftin kaltaiset jättiläiset voivat tukea meidän kaikkien turvallisuutta – paitsi tuottamalla mahdollisimman turvallisia ja vastuullisia palveluita, myös jakamalla informaatiota ja suojautumiskäytäntöjä. SaaS ei ole ”Security as a Service” vielä ainakaan vuosikymmeneen, mutta vähän kerrassaan tämäkin tarina vahvistuu. Mitä hajautuneempia hyökkäykset ovat, sitä hajautuneempaa tietoturvankin on oltava.

Emme uskalla luvata, että Devisioonalta saisi sataprosenttista tietoturvaa – mutta olemme tosissamme oikeiden ratkaisujemme etsinnän kanssa. Jos kaipaat sparrailua aiheesta, ota yhteyttä!

Jounin lähes 30 vuoden IT-uran ydin on ollut koodaamisessa, mutta nykyisin hän keskittyy teknologiastrategiaan, auditointeihin ja hankemäärittelyihin. Jouni on Devisioonan toimitusjohtaja ja yksi maailman 180 Microsoft Regional Directorista. Hänet on myös palkittu vuoden 2023 Microsoft-vaikuttajana työstään Azure-pilven ja tekoälyn parissa.